SYNODOS掲載[2016.12.28]

モノを壊すサイバー攻撃を何と呼ぶ?

サイバー攻撃というとデータを盗んだり、破壊・改竄したり、コンピュータまたはコンピュータシステムを使用不能にしたりするものが多い。これらは電子的であったり、心理的、社会的なダメージをもたらすが、直接的にモノが壊れたりはしない。

例えば私がサイバー攻撃を受けたとする。PCを起動して、全てのファイルが消去されていることに気付いたとき、私が頭を掻きむしったとしたら、頭皮に物理的なダメージが多少はあるだろう。しかし、攻撃の直接的なダメージはモノに対しては働いていない。私のPCがただ電子的、あるいは磁気的な形で被害を被って、書きかけの原稿を失った私は社会的なダメージと心理的なダメージを受けることになるのだ。

ところが、実際のところ、サイバー攻撃で直接的にモノが破壊されることもままある。今までもあったし、これからも絶対にある。「サイバー空間と実空間との融合が高度に深化し」た結果、新たな危険が生み出されているこのような時代を、わが国の内閣官房でも「連接融合情報社会」の到来と表現して警告を発している [内閣サイバーセキュリティセンター, 2015, ページ: 2]。こうした攻撃をキネティックサイバー攻撃(kinetic cyber attack)と呼ぼうと論ずる論文を見たのはだいぶ昔のことだが [Applegate, 2013]、どうもこの表現は普及しているように見えない。何かこの現象を特定した表現があった方が良かろうにと思うのだが。

一方、コンピューター上の資源と物理的資源が緊密に結合し連携するシステムをサイバーフィジカルシステム(cyber-physical system ; CPS)と呼ぼうという動きは、功を奏しているように見える。この言葉はサイバー攻撃でダメージを受ける物理的なシステムを指すともいえ、特に、企業のサイバーセキュリティの世界で頻繁に登場するようになってきている。キネティックとかサイバーといわれると、どうも日本人である自分には感覚がつかみにくいので、この辺の言葉をいろいろと調べて整理してみることにした。

電車を脱線させるサイバー攻撃

実際にあったサイバー攻撃による物理的ターゲットの破壊をいくつかあげてみよう。最近ではサイバー攻撃でドイツの溶鉱炉が破壊されている。大変な被害だったということまでは2014年の報告でわかっているが、具体的なことはほとんど伏せられていて分からない [Lee, Assante, Conway, 2014]。サイバー攻撃で溶鉱炉から熱したドロドロの鉄が流れ出したのだとしたら、その絵面を想像してみると恐ろしい。

この種の事件は2000年頃からたまに発生していたが [21世紀政策研究所 研究プロジェクト, 2013, ページ: 23] [Crawford, 2006]、2008年1月のポーランドであった事件は印象的であった。ウッチ市のメトロと呼ばれる路面電車の分岐点をハッキングし、テレビのリモコンで操作できるようにしてしまった少年がいた。この14歳の少年は面白半分に操作したのだろうが、その結果、4車両が脱線し、10数名の乗客に軽症を負わせることになってしまった [Leyden, 2008]。

物理的ダメージを伴うサイバー攻撃であるのみならず、直接的被害者の出た珍しい例でもある。大量の被害者を出す大事件が今まで起こっていないのが不思議なぐらいである。今年の初め、米国の国家情報長官は北朝鮮、中国、ロシア、もしくはイランが(サイバー攻撃をすることを)選べば、大変な被害を(米国に)もたらし得ると警告している [Owen T. , 2016]。攻撃手法が進化し続けていく一方、防御側は後手に回っている印象がある。そして、このような脆弱性の高さは、どの国においても変わりなく大きな問題であろう。

人的被害は実例としては稀であるが、その危険性は実験上、何度も示されている。例えば2008年には、米研究者達がICD(植込み型除細動器)や心臓ペースメーカーの危険性を指摘したことがある。彼らが市販されている複数のICDや心臓ペースメーカーを調べたところ、その多くは無線によるネットワーク接続(つまりWi-Fi)が暗号化されていないか、もしくはパスワードが初期値のまま変えられていなかったという [Applegate, 2013, ページ: 4-5]。2012年に豪州で開かれたカンファレンスでは、致死的といえる830ボルトの電流を発生させる様子が紹介された。このときの医療デバイスは12メートル以内の距離からであればパソコンから侵入、操作することが可能であった [Grubb, 2012]。

また、2009年製のとある市販車を対象にして、接続したコンピュータから操作が可能か試した結果が発表されている。米研究者らによるこの実験の結果、運転手の操作を無視して様々な電装を操作したり、エンジンの回転数を上げたり、ブレーキを利かなくしたりすることが可能なことが示された [Koscher, ほか, 2010, ページ: 9-11]。そして、これらのハッキングがリモートで行われ得ることもまた示された [Checkoway, ほか, 2011]。

もし、夜間に高速で車を運転しているときにヘッドライトを消され、ブレーキを利かなくされたら、ほとんど助からない気がする。さらにドアをロックされたら、もう逃げようもない。衝突するまでの数秒間にそのマルウェアが自身を消去して証拠を隠滅してしまったら、もう、それを誰も殺人事件だと疑ってもくれないだろう。このようなターゲットとなるようなシステムは大概、サイバーフィジカルシステムに分類されるわけだ。それでは、こうした攻撃を何と呼ぶべきだろうか。キネティックサイバー攻撃と呼んではいけないだろうか。ところで、そもそもキネティックという言葉はどういう意味だろう。

サイバー攻撃は「非キネティック攻撃」である

キネティックという言葉はゲーム等で見かけることがある。ファンタジー世界を描くゲームなどでは魔法の攻撃に対し、剣などの武器による攻撃を「物理」攻撃と呼ぶのだが、ここで日本語で「物理」と表現されているところには、英語では「キネティック(kinetic; 動的、運動的)」という表現が使われたりしている。同様に軍事関連の文献でも「運動的」な方法によって実際にモノを破壊する攻撃をキネティック攻撃(kinetic attack)と呼んで、非キネティック(non-kinetic)な攻撃と区別している。

キネティック攻撃という言葉は繰り返しサイバー戦争関連の書籍で触れられる表現なのだが、明確な定義を記載したものは少ない 。米空軍の公式文書では以下の通り定義されている。

キネティック戦闘(kinetic actions)とは、爆弾や弾丸、ロケット、その他の弾薬類を手段とする物理的(physical)、物質的(material)方法をもって行われるものである。非キネティック戦闘とは、敵システムへのコンピュータネットワーク攻撃や、敵兵士に対する心理作戦といった論理的、電磁気的、行動性(behavioral)のものである。キネティック戦闘が物理的要素を持つ一方で、これらのもたらす効果は主として間接的、即ち、機能的、又はシステム的、心理的、行動性である。 [U.S. Air Force, 2007, ページ: 87]

このように攻撃の手段が「物理的、物質的方法」であるか否かでキネティック攻撃と非キネティック攻撃を区別する定義となっている。定義にもあるように、コンピュータ・ウィルスやワームといったマルウェアを使用した、いわゆるサイバー攻撃は米海軍のいうところの非キネティック攻撃の典型的な例である。それではモノを壊すサイバー攻撃も、この定義では非キネティック攻撃に含まれているだろうか。

上記の定義では、非キネティック攻撃の効果として「主として」と前置きした上で、物理的要素を持たない効果を例示している。「主として」であるから、限定はしてはおらず例示である。つまり、厳密には非キネティック攻撃によって物理的効果がもたらされるケースを除外していない。したがって、この米空軍の定義に従うならば、やはりサイバーフィジカルシステムに対するものであっても、サイバー攻撃は非キネティック攻撃の範疇に入ることになるのだろう。

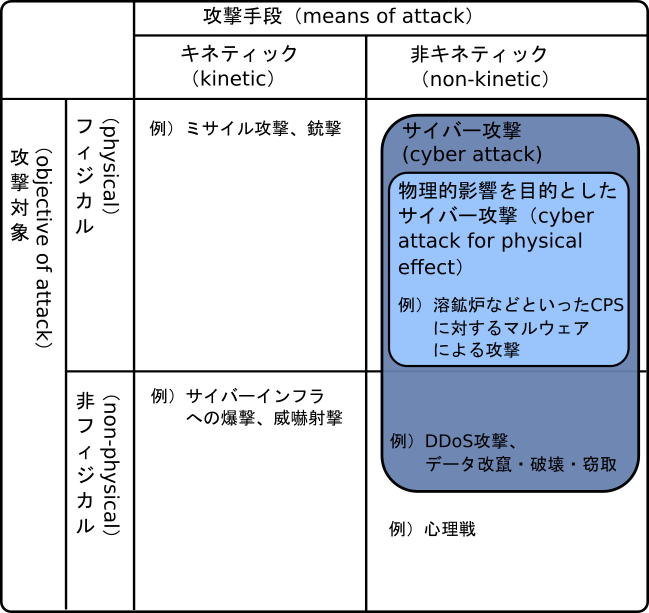

この辺の考え方を図示してみよう。横軸に攻撃の手段を取り、縦軸に攻撃の対象を取って、これら2×2の組み合わせで四種に分類したものが図1である。

一般に普及したサイバー攻撃という言葉が指し示す領域は、攻撃手段として非キネティックな攻撃を使用するので、右の領域だけに含まれる。そして、フィジカル(物理的)な目標を対象とする攻撃と、非フィジカル(非物理的)な目標を対象とする攻撃がある。前者と後者を区別する言葉はないので、前者を敢えて呼ぶなら「物理的影響を目的としたサイバー攻撃」と呼ばざるを得ないが、後者はどう呼ぼう。「それ以外」とでも呼ぶべきか。しかし、サイバー攻撃の大半がこの名無しの領域に含まれるのではちょっと不便だ。

サイバー攻撃はどう定義されているか

さてサイバー攻撃という言葉はどのように定義されるものなのだろうか。過去に様々に定義されてきたこの言葉だが、例えば、米研究者ジェイソン・ヒーリー(Jason Healey)は著書で次のように定義している。

一般的に悪意をもって他のコンピュータやネットワークに影響を与えるために、コンピュータやネットワークを使用すること。法執行機関当局者はこれを犯罪と見なし、軍当局者は戦争行為の疑いがあるものと見なし、科学技術者は共有資源の不当な使用と見なす。攻撃には目標と接続しての脆弱性とその悪用が必要である。 [Healey, 2013, ページ: 280]

報道や日常会話に見られる普及した意味に一致する定義に思うが、「コンピュータやネットワーク」だけではなく、それに接続される物理的な施設や、それと不可分のプロセスへ影響を与えようとする攻撃がサイバー攻撃として取り沙汰されている昨今、定義を見直す必要があるかもしれない。この定義とはまただいぶ異なった見方を「サイバー攻撃」という言葉に与えている書籍が『サイバー戦に適用される国際法に関するタリン・マニュアル』(以下、『タリン・マニュアル』)である。

ちょっと違う「サイバー攻撃」の定義

書名に冠されている「タリン」とは、東欧の小国家エストニアの首都の名前である。タイムカプセルのように中世欧州の風情を残す古都タリンは、一方で、サイバーセキュリティにおける象徴的な地でもある。2007年にこの都市に向けて、大規模なサイバー攻撃が仕掛けられ、都市機能が麻痺するに至るという大事件が起きたからである。

NATO(北大西洋条約機構)は、その翌年、この地にサイバー防衛の研究拠点としてCCD COE(Cooperative Cyber Defence Centre of Excellence)なる施設を設置した。この機関に国際法の専門家が集められ、サイバー戦に対し現行の国際法でどこまで対応できるのか3年をかけて吟味され、95項目のルールと注釈が提示された。これが『タリン・マニュアル』である。この書籍の性質を端的に表しているのが、その「サイバー攻撃」の定義だろう。それはルール30に次の通り示されている。

サイバー攻撃とは、それが攻撃的(offensive)であるか、防御的(defensive)であるかに関わらず、人員の負傷や死亡、または物体への損害や破壊をもたらすと合理的に期待されるサイバー行動(cyber operation)である。 [Schmitt, 2013, ページ: 106]

サイバー行動(あるいはサイバー作戦)という言葉も初めて出てきたので定義を見てみよう。これは、同書末の用語解説で説明されている。

サイバー空間の使用において、もしくはサイバー空間の使用による目標の達成を第一の目的とするサイバー能力(cyber capabilities)の使用。 [Schmitt, 2013, ページ: 258]

つまり、『タリン・マニュアル』においてはサイバー能力による人やモノへの損害を期待される攻撃のみを「サイバー攻撃」として定義しており、物理的な破壊がないような攻撃はそのように呼びさえしないのである。この定義は国際法の議論においては、「攻撃」という言葉が各種法規で制限される重要なニュアンスを含んだ言葉であることを踏まえた特殊なものである。

『タリン・マニュアル』では、従来の国際法で制限される「攻撃」同様に、そのまま扱えるような一部のサイバー行動を「サイバー攻撃」と呼んでいる。そして、既存の国際法がどこまで適用可能なのか。つまり、例えば、どこまでを自衛権による反撃の可能な武力攻撃、あるいはそれと同等と見なせるものなのか示している。

そして、それでもなお、どのように専門家間で意見が分かれているのかを明示して、サイバー空間における国際法議論の礎(いしずえ)となろうとしている。『タリン・マニュアル』は強制力を持った条約ではなく、NATOの公式見解でもないと但し書きのされた専門家の意見の集積であって、その役割を過大に捉えてはいけない。しかし、国家間におけるサイバー攻撃に関して、有効な国際的合意がいまだ途上にあることを考えると、無視できない大きな存在である。

『タリン・マニュアル』での分類をまとめてみる

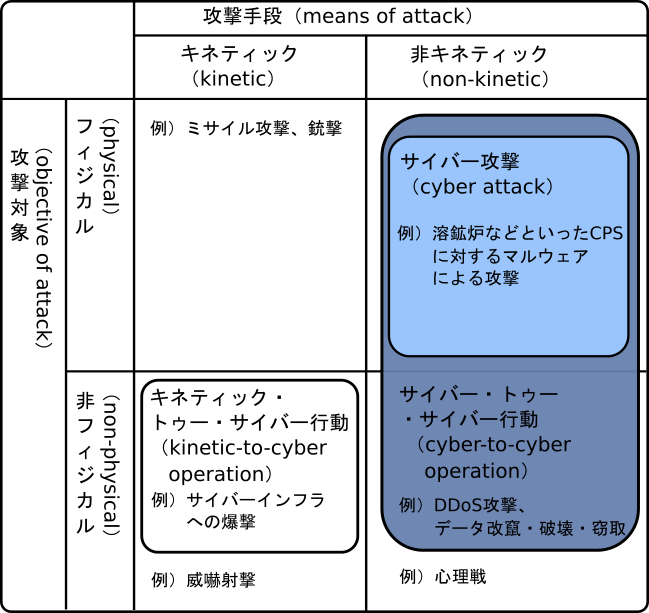

この『タリン・マニュアル』に、サイバー・トゥー・サイバー行動(cyber-to-cyber operation)、キネティック・トゥー・サイバー行動(kinetic-to-cyber operation)という表現が出てくる。そして、サイバー・トゥー・キネティック行動(cyber-to-kinetic operation)という表現はここにはでてこない。物理的な破壊を伴うサイバー攻撃をサイバー・トゥー・キネティック行動とは呼ばないのだろうか。該当部分を抜粋すると以下の通りである。

『タリン・マニュアル』では厳密な意味でのサイバー・トゥー・サイバー行動に重点を置く。その例としてあげられるものには国家の重要インフラへのサイバー行動の実施や、敵指揮統制システムを目標としたサイバー攻撃が含まれる。当マニュアルはサイバー管理センターに対する爆弾を使用した空撃のようなキネティック・トゥー・サイバー行動にまつわる法的問題に便宜を供することを意図していない。 [Schmitt, 2013, ページ: 5]

ここでは重要インフラへの攻撃をサイバー・トゥー・サイバー行動の例としてあげている。昨今の重要インフラはサイバーフィジカルシステムである場合が多いことを考えると、図1でいうところの「物理的影響を目的としたサイバー攻撃」も、ここの表現におけるサイバー・トゥー・サイバー行動に含まれていると考えることができる。

サイバーフィジカルシステムもサイバー空間に存在することには変わりないので、目標の破壊が物理的か非物理的かに関わらず、サイバー・トゥー・サイバー行動という呼び方を使用しているのであろう。ここで今度は『タリン・マニュアル』で使用されている言葉を図に示してみると、図2の通りとなる。見た通り、やはり右下の領域、非キネティックな手段を用いた非フィジカルを対象とする攻撃を限定的に呼ぶ表現がない。

サイバー・トゥー・フィジカル攻撃と呼んでみる

ハッカーの間にはサイバー・トゥー・フィジカル効果(cyber-to-physical effect)という言葉があるらしい [Owen M. , 2015]。これに似た表現がサイバーセキュリティ業界にも見られるが、現時点では、それほど普及しているようには見えない。しかし今までの分類や考察を踏まえた時に、この表現がまさにサイバーフィジカルシステムへの攻撃を表現するのに最適に見える。

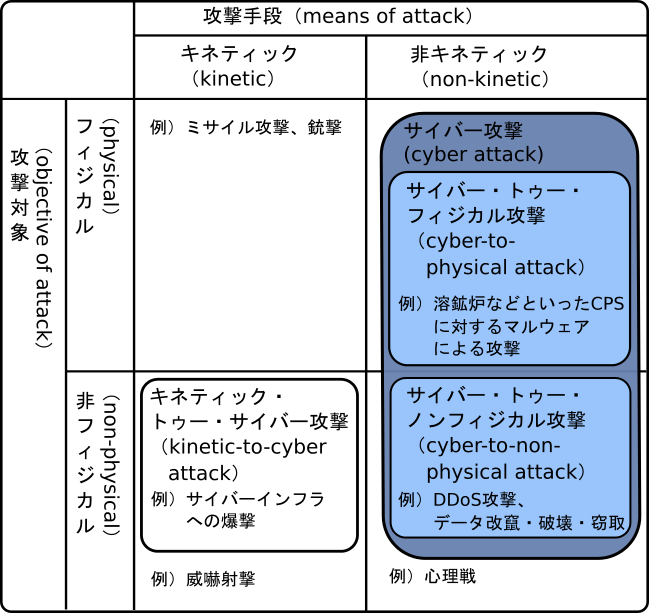

そこで、サイバーフィジカルシステム等、物理的対象へのサイバー攻撃をサイバー・トゥー・フィジカル攻撃(cyber-to-physical attack ; C2P attack)と呼んで、それ以外の非フィジカルな効果を目的としたサイバー攻撃(DDoS攻撃や、データ改竄・窃取などを含む)をサイバー・トゥー・ノンフィジカル攻撃(cyber-to-non-physical attack ; C2NP attack)と呼んで図にしてみよう。すると、図3のようになる。

一通り呼び名が定まって、落ち着いた図になった。サイバー攻撃は全て、非キネティックな手法に属するが、攻撃対象はフィジカルと非フィジカルの二つに分けられる。そして、それぞれに対する攻撃を各々、図示した通り呼ぶことができる。そして、この二種類の攻撃がすなわちサイバー攻撃であって、それ以上でもそれ以下でもないといい切ってしまうことができる。

サイバーセキュリティのスコープはこう表現できる

実際のところ、サイバーセキュリティといったときにみなくてはいけない範囲(スコープ)はこのサイバー攻撃に限られない。キネティック・トゥー・サイバー行動、つまりサイバーインフラ(つまりサーバー類など)への空爆などといった種類の通常攻撃からも守られなくてはならない。

いや、これは軍事に限られたことではない。慶応義塾大学湘南藤沢キャンパス土屋大洋教授や初代陸自サイバー防衛隊伊東寛隊長(現通産省サイバーセキュリティ・情報化審議官)によって繰り返し警告されてきているように、海底ケーブルの切断によって日本のインターネット網は世界から孤立し得る [土屋大洋, サイバー・テロ 日米vs.中国, 2012, ページ: 131-139] [土屋大洋, サイバーセキュリティと国際政治, 2015, ページ: 136-139]。このような懸念を外して議論してしまうとサイバーセキュリティ全体としては重大な抜けが生じてしまう。

先述の分類(図3)では、この種の攻撃を含むキネティック・トゥー・サイバー行動による攻撃をキネティック・トゥー・サイバー攻撃といい直して『タリン・マニュアル』から継承することにした。この分類によって、サイバーセキュリティの検討範囲は図3の右側に見えるサイバー攻撃(=サイバー・トゥー・フィジカル攻撃+サイバー・トゥー・ノンフィジカル攻撃)と、左下に見えるキネティック・トゥー・サイバー攻撃であると、過不足なく明示的に表現することができる。

『タリン・マニュアル2.0』がついに発行される

さて、関連して話題に出た『タリン・マニュアル』であるが、出版から3年の歳月を経た今、その第二版となる『タリン・マニュアル2.0』が世に出ようとしている。同書は「戦場外で毎日発生する、国家の直面する、最も一般的で頻繁なサイバー事件」を扱うとされている [NATO Cooperative Cyber Defence Centre of Excellence, 2016]。本稿の分類でいうならば主としてサイバー・トゥー・フィジカル攻撃をスコープとしていた『タリン・マニュアル』と異なり、同2.0ではサイバー・トゥー・ノンフィジカル攻撃をも扱うということである。

同書は2016年末~2017年初の出版が予定されているが、ついに年の瀬も迫ってきた [ASSER Institute, 2016]。実際のところ、出版の見通しはどうなのだろうか。事情を知る専門家に伺った限りでは、作業は着実に進行しているとのことであった。遅かれ早かれ、50カ国以上から集まった国際法専門家たちの知の集積が、サイバーの世界、日本式にいえば連接融合情報社会に投じられる。国際法の世界での努力が、サイバー空間の秩序に貢献するときが迫っているのかもしれない。期待を込めて見守りたい。(了)

参照文献

・21世紀政策研究所 研究プロジェクト. (2013年5月). サイバー攻撃の実態と防衛. 参照日: 2015年5月14日, 参照先: http://www.21ppi.org/pdf/thesis/130611.pdf

・Applegate, Scott. (2013). The Dawn of Kinetic Cyber. 2013 5th International Conference on Cyber Conflict. 参照日: 2014年11月27日, 参照先: https://ccdcoe.org/cycon/2013/proceedings/d2r1s4_applegate.pdf

・ASSER Institute. (2016). The Tallinn Manual 2.0 and The Hague Process: From Cyber Warfare to Peacetime Regime. ASSER Institute. 参照日: 2016年12月16日, 参照先: http://www.asser.nl/media/2878/report-on-the-tallinn-manual-20-and-the-hague-process-3-feb-2016.pdf

・Checkoway, Stephen, McCoy, Damon, Kantor, Brian, Anderson, Danny, Shacham, Hovav, Savage, Stefan, . . . Kohno, Tadayoshi. (2011). Comprehensive Experimental Analyses of Automotive Attack Surfaces. in USENIX Security. 参照日: 2016年12月15日, 参照先: http://www.autosec.org/pubs/cars-usenixsec2011.pdf

・Crawford, Michael. (2006年2月16日). Utility hack led to security overhaul. Computerworld. 参照日: 2016年12月9日, 参照先: http://www.computerworld.com/article/2561484/security0/utility-hack-led-to-security-overhaul.html

・Grubb, Ben. (2012年11月6日). Fatal risk at heart of lax security. The Sydney Morning Herald. 参照日: 2016年12月15日, 参照先: http://www.smh.com.au/digital-life/consumer-security/fatal-risk-at-heart-of-lax-security-20121102-28ore.html

・Healey, Jason. (2013). A Fierce Domain: Conflict n Cyberspace, 1986 to 2012. A CCSA Publication, in Partnership with the Atlantic Council.

Koscher, Karl, Czeskis, Alexei, Roesner, Franziska, Patel, Shwetak, Kohno, Tadayoshi, Checkoway, Stephen, . . . Savage, Stefan. (2010). Experimental Security Analysis of a Modern Automobile. in 2010 IEEE Symposium on Security and Privacy. 参照日: 2016年12月15日, 参照先: http://www.autosec.org/pubs/cars-oakland2010.pdf

・Lee, Robert M., Assante, Michael J., Conway, Tim. (2014). German Steel Mill Cyber Attack. SANS Industrial Control Systems. 参照日: 2016年12月10日, 参照先: https://ics.sans.org/media/ICS-CPPE-case-Study-2-German-Steelworks_Facility.pdf

・Leyden, John. (2008年1月11日). Polish teen derails tram after hacking train network. The Register. 参照日: 2016年12月9日, 参照先: http://www.theregister.co.uk/2008/01/11/tram_hack/

・NATO Cooperative Cyber Defence Centre of Excellence. (2016年2月2日). Over 50 States Consult Tallinn Manual 2.0. 参照日: 2016年12月1日, 参照先: https://ccdcoe.org/over-50-states-consult-tallinn-manual-20.html

・Owen, Matthews. (2015年5月7日). Russia’s Greatest Weapon May Be Its Hackers. Newsweek. 参照日: 2016年12月9日, 参照先: http://europe.newsweek.com/russias-greatest-weapon-may-be-its-hackers-326974

・Owen, Tess. (2016年2月10日). US Spy Chief Warns of Space Wars, North Korean Nukes, and Cyber Threats. VICE News. 参照日: 2016年12月9日, 参照先: https://news.vice.com/article/us-spy-chief-warns-of-space-wars-north-korean-nukes-and-cyber-armageddon

Schmitt, Michael N. (2013). Tallinn Manual on The International Law Applicable to Cyber Warfare. New York: Cambridge University Press.

・U.S. Air Force. (2007). Air Force Doctrine Document 2: Operations and Organization. 参照日: 2014年11月26日, 参照先: fas.org/irp/doddir/usaf/afdd2.pdf

・伊東寛. (2016). サイバー戦争論 ナショナルセキュリティの現在. 東京都: 原書房.

・中谷和弘. (2013年5月). サイバー攻撃と国際法の対応. ジュリスト(1454), 58-63.

・土屋大洋. (2012). サイバー・テロ 日米vs.中国. 文春新書.

・土屋大洋. (2014). 仮想戦争の終わり サイバー戦争とセキュリティ. 角川学芸出版.

・土屋大洋. (2015). サイバーセキュリティと国際政治. 千倉書房.

・藤野克. (2013). インターネットとアメリカ政治 第2号「インターネットフリーダム:国際規範の追求」. 東京都: 東京財団. 参照日: 2016年12月16日, 参照先: http://www.tkfd.or.jp/research/america/a00232

・内閣サイバーセキュリティセンター. (2015年9月4日). サイバーセキュリティ戦略(閣議決定). 参照日: 2016年12月15日, 参照先: http://www.nisc.go.jp/materials/index.html